Nhóm tin tặc Naikon APT của Trung Quốc tấn công nhiều cơ quan chính phủ, trong đó có Việt Nam

Các chuyên gia bảo mật Check Point vừa phát hiện nhóm tin tặc Naikon APT của Trung Quốc đứng sau một chiến dịch gián điệp mạng, tấn công vào cơ quan chính phủ của các nước như Úc, Indonesia, Philippines, Việt Nam, Thái Lan, Myanmar và Brunei.

Nhóm tin tặc Naikon APT, từng được biết đến là một trong những nhóm APT (Advanced Persistent Threat – tấn công có chủ đích) hoạt động mạnh nhất ở châu Á cho đến năm 2015. Nhóm tin tặc này từng thực hiện hàng loạt cuộc tấn công mạng tại khu vực châu Á – Thái Bình Dương để tìm kiếm và thu thập thông tin chính trị. Nghiêm trọng hơn, nhóm tin tặc này đã hoạt động ít nhất 5 năm và vẫn đang tiếp tục tấn công mà không ai phát hiện.

Theo các nhà nghiên cứu của công ty bảo mật Check Point, Naikon APT đã hoàn toàn mất dấu kể từ năm 2015. Tuy nhiên trái với suy đoán của nhiều người, tổ chức này không hề ngừng hoạt động mà đã sử dụng một backdoor (cửa hậu) mới có tên Aria-body để che dấu tung tích và âm thầm hoạt động.

Dựa vào đặc điểm chung của các mục tiêu được nhắm đến, dễ thấy mục đích của Naikon APT là thu thập thông tin tình báo và gián điệp từ các nước trong khu vực châu Á – Thái Bình Dương, điển hình là Úc, Indonesia, Philippines, Việt Nam, Thái Lan, Myanmar và Brunei.

Theo các chuyên gia bảo mật, backdoor Aria-body được sử dụng để kiểm soát mạng nội bộ của tổ chức được nhắm mục tiêu, đồng thời từ mạng hoặc máy tính đã bị tấn công tiếp tục lây nhiễm cho những hệ thống khác.

Nhóm tin tặc này không chỉ định vị và thu thập tài liệu cụ thể từ các máy tính và mạng trong các cơ quan chính phủ bị nhiễm, mà còn trích xuất các ổ dữ liệu di động, chụp ảnh màn hình, keylogging (lịch sử phím bấm mà người dùng từng nhấn) và thu thập thông tin đánh cắp để phục vụ hoạt động gián điệp.

Chiến dịch tình báo địa – chính trị

Theo tài liệu công bố lần đầu năm 2015, nhóm tin tặc Naikon APT sử dụng email đính kèm tập tin độc hại để gửi cho các cơ quan chính phủ, tổ chức dân sự và quân sự cấp cao. Sau khi những tập tin này được mở ra, phần mềm gián điệp cài sẵn sẽ được phát tán, thu thập toàn bộ dữ liệu nhạy cảm trên hệ thống và gửi tới máy chủ C2 điều khiển từ xa.

Dù không có dấu hiệu hoạt động mới nào được báo cáo từ năm 2015, nhưng theo nghiên cứu mới nhất của Check Point, nhóm tin tặc Naikon APT đã thay đổi cách thức hoạt động, chủ yếu tập trung mạo danh một chính phủ nước ngoài.

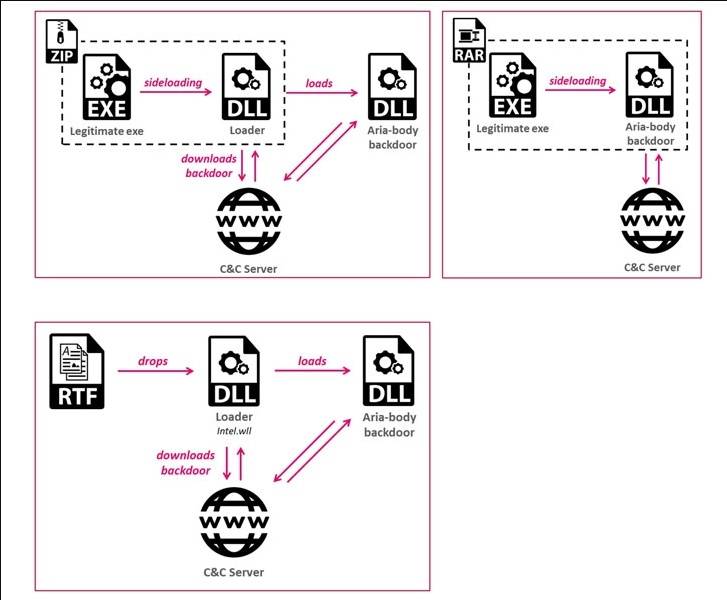

Không chỉ chứa mã độc cài backdoor Aria-body, các email độc hại còn chứa tập tin RTF (có tên là “The Indians Way.doc”) đã nhiễm sẵn chương trình khai thác (an exploit builder) có tên RoyalBlood. Khi được mở, email sẽ thả trình tải (intel .wll) trong thư mục khởi động Microsoft Word của hệ thống (“%APPDATA%MicrosoftWordSTARTUP”).

Tập tin RoyalBlood có định dạng RTF, được chia sẻ chủ yếu giữa các nhóm tin tặc Trung Quốc. Đáng lưu ý là một phương thức tấn công tương tự bị phát hiện có liên quan đến chiến dịch Vicious Panda, tấn công vào cơ quan chính phủ Mông Cổ. Khi dịch COVID-19 bùng phát, nhiều băng nhóm tội phạm cũng lợi dụng RoyalBlood để phát tán mã độc thông qua thủ thuật kỹ thuật xã hội (social engineering).

Cơ chế lây nhiễm thông dụng được tin tặc sử dụng là đóng gói tập tin thực thi hợp lệ (như Outlook và Avast Proxy) và một thư viện độc hại để thả trình tải (loader) vào hệ thống đích. Sau đó trình tải thiết lập kết nối với máy chủ C2 để tải về mã khai thác backdoor Aria-body.

Các nhà nghiên cứu lưu ý mặc dù phương thức tấn công này có vẻ đơn giản, nhưng tin tặc phải vận hành máy chủ C&C trong một cửa sổ hạn chế, sau đó truy cập trực tuyến vài giờ mỗi ngày khiến cho việc xâm nhập vào các phần nâng cao của chuỗi lây nhiễm trở nên khó khăn hơn.

Aria-body RAT có tất cả tính năng của một backdoor điển hình: tạo và xóa các tập tin và thư mục, chụp ảnh màn hình, tìm kiếm tập tin, thu thập các tập tin siêu dữ liệu, thu thập thông tin hệ thống và vị trí…

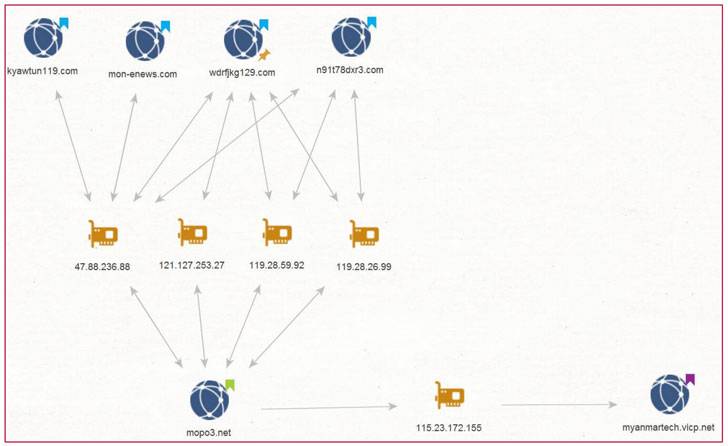

Một số biến thể gần đây của Aria-body cũng được trang bị khả năng ghi lại hoạt động phím và tải các phần mở rộng khác. Theo các nhà nghiên cứu, backdoor đang được phát triển tích cực. Ngoài việc chuyển tất cả các dữ liệu thu thập được đến máy chủ C2, backdoor này cũng sẽ thực thi mọi lệnh bổ sung. Phân tích sâu hơn về cơ sở hạ tầng máy chủ C2 cho thấy một số tên miền đã được sử dụng trong thời gian dài, với cùng địa chỉ IP được sử dụng cho nhiều hơn một tên miền.

Tin tặc đã xâm nhập và sử dụng các máy chủ trong các cơ quan bị lây nhiễm làm máy chủ C2 để khởi động các cuộc tấn công, chuyển tiếp và định tuyến dữ liệu bị đánh cắp, thay vì truy cập vào các máy chủ từ xa vì phương pháp này nhiều rủi ro hơn và có nguy cơ bị phát giác.

Có liên quan đến Naikon APT

Các chuyên gia của Check Point cho biết nguyên nhân họ quy kết chiến dịch tấn công này có liên quan đến nhóm tin tặc Naikon APT vì mã code giữa Aria-body và công cụ gián điệp XSControl (Kaspersky phát hiện năm 2015) có sự tương đồng. Ngoài ra, các tên miền (mopo3[.]net) và (myanmartech.vicp[.]net) có cùng một địa chỉ IP.

Nhìn bề ngoài, có vẻ nhóm tin tặc Naikon APT đã hoàn toàn mất tích trong 5 năm qua, nhưng trên thực tế họ không hề nhàn rỗi. Bằng cách sử dụng cơ sở hạ tầng máy chủ mới, các biến thể của trình tải liên tục thay đổi, trình tải fileless trong bộ nhớ (in-memory fileless loading), cùng một backdoor mới, Naikon APT có thể ngăn các nhà nghiên cứu tìm ra họ.

Theo: Nhẫn Bùi

Nguồn: techsignin.com