Cách tin tặc hack tài khoản Microsoft Teams chỉ với một tập tin GIF

Các nhà nghiên cứu an ninh mạng của CyberArk vừa tiết lộ một lỗ hổng giành quyền kiểm soát tên miền phụ (subdomain), có thể bị tin tặc lạm dụng để thu thập dữ liệu và chiếm đoạt tài khoản Microsoft Teams chỉ với một tập tin GIF.

Lỗ hổng ảnh hưởng trên cả ứng dụng trên máy tính lẫn trình duyệt web. Theo CyberArk, khi ứng dụng Teams được mở, ứng dụng khách Nhóm sẽ tạo mã thông báo truy cập tạm thời mới, xác thực qua login.microsoftonline.com. Các mã xác thực (token) khác cũng được tạo để truy cập các dịch vụ được hỗ trợ như SharePoint và Outlook.

Hai cookie được sử dụng để hạn chế quyền truy cập nội dung là “authtoken” và “skypetoken_asm”. Mã xác thực Skype được gửi đến teams.microsoft.com và các tên miền phụ, trong đó có hai cái (aadsync-test.teams.microsoft.com và data-dev.teams.microsoft.com) được phát hiện là dễ bị tấn công và chiếm quyền kiểm soát.

Nếu kẻ tấn công có cách buộc người dùng truy cập vào các tên miền phụ đã bị chiếm quyền, trình duyệt của nạn nhân sẽ gửi cookie đến máy chủ của tin tặc. Khi nhận được cookie authtoken, hắn có thể tạo mã xác thực Skype (Skype token). Sau khi thực hiện xong các bước, kẻ tấn công có thể đánh cắp dữ liệu tài khoản Teams của nạn nhân.

Trên thực tế, các bước thực hiện cuộc tấn công rất phức tạp, tin tặc cần cung cấp chứng chỉ cho các tên miền phụ bị xâm nhập. Trước đó, phải chứng minh quyền sở hữu bằng cách thử nghiệm như tải tập tin từ một đường dẫn cụ thể.

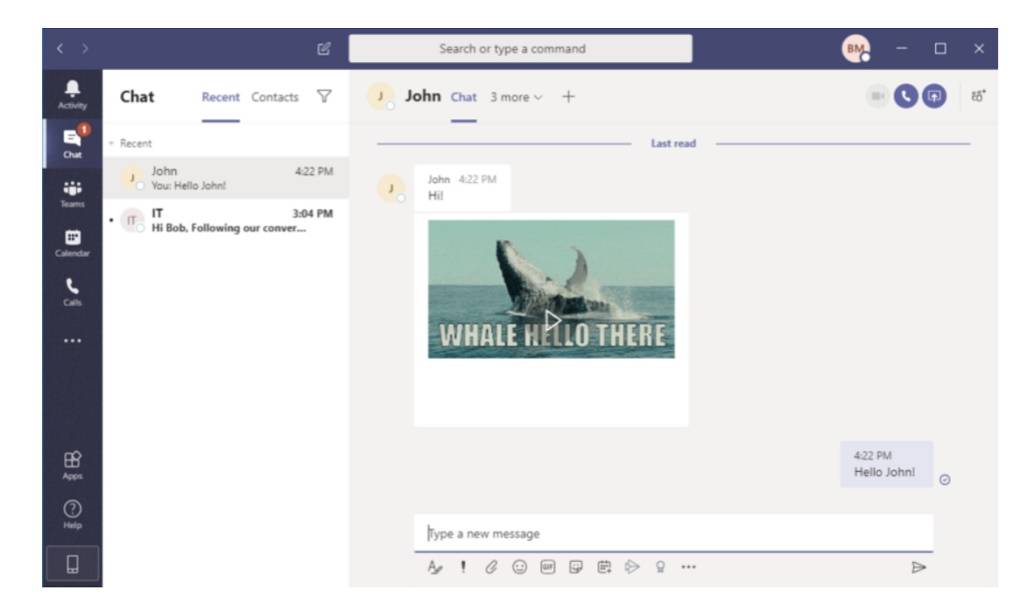

Sau khi các tên miền phụ bị chiếm quyền, tin tăc chỉ cần gửi một liên kết độc hại dưới dạng tập tin GIF cho nạn nhân hoặc cho tất cả thành viên trong nhóm. Sau khi người nhận mở tin nhắn, trình duyệt sẽ tiến hành tải hình ảnh, kích hoạt quá trình gửi cookie authtoken đến tên miền phụ bị xâm nhập. Mỗi thiết bị nhiễm mã độc là một nguồn lây lan, việc gửi tập tin GIF đến người dùng cụ thể hoặc một nhóm nhiều thành viên cũng dễ dàng. Vì vậy, đây là một lỗ hổng nguy hiểm, dễ bị khai thác và phát tán mã độc quy mô lớn.

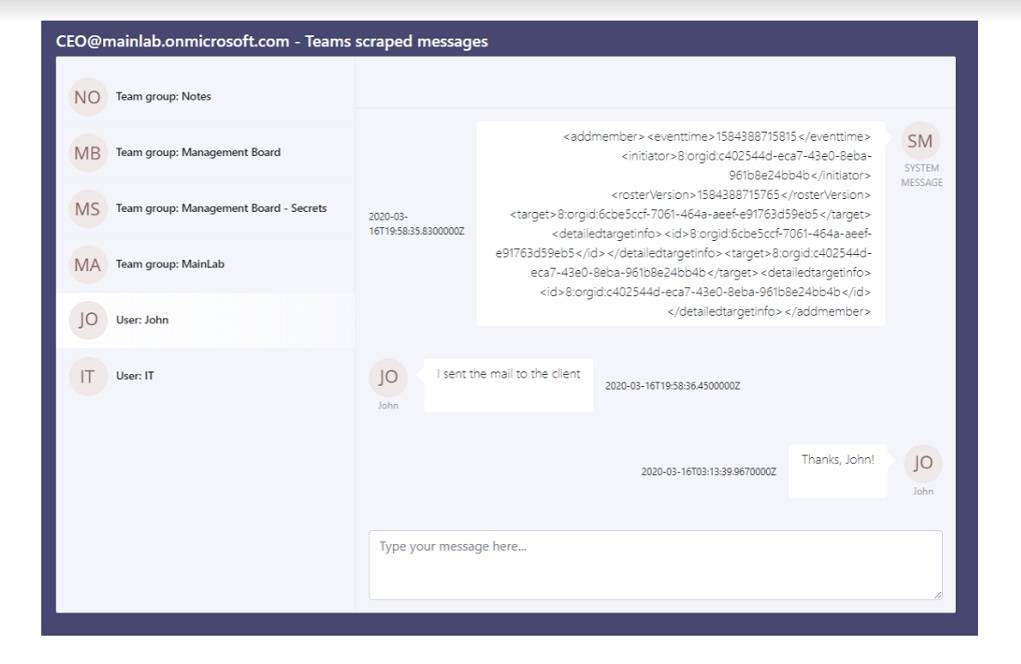

CyberArk đã tiết lộ mã thực thi PoC để làm rõ cách thức cuộc tấn công diễn ra. Ngoài ra, hãng còn cung cấp kịch bản có thể dùng để khai thác các cuộc hội thoại trong ứng dụng Teams.

“Dù tin tặc không thu thập được nhiều thông tin từ tài khoản Teams nhưng họ vẫn có thể sử dụng tài khoản này để truy cập vào các cuộc họp nhóm. Cuối cùng, kẻ tấn công có thể truy cập tất cả dữ liệu trên tài khoản Teams, thu thập thông tin bí mật, các cuộc họp, thông tin trên lịch, dữ liệu cạnh tranh, kế hoạch kinh doanh thậm chí cả mật khẩu, thông tin cá nhân…”, Omer Tsarfati, chuyên gia bảo mật của CyberArk cho biết.

Các chuyên gia của CyberArk đã báo cáo kết quả nghiên cứu này với Trung tâm Phản hồi Bảo mật của Microsoft (MSRC) trong chương trình Công bố Lỗ hổng Phối hợp (CVD). Microsoft tiếp nhận báo cáo ngày 23/3, cùng ngày, hãng tiến hành sửa các bản ghi DNS được định cấu hình sai của hai miền phụ để kích hoạt tiếp quản tài khoản. Bản vá bảo mật khắc phục lỗ hổng phát hành ngày 20/4 vừa qua. Đại diện Microsoft nói chưa có bằng chứng cho thấy lỗ hổng bị khai thác ngoài tự nhiên.

Thời gian gần đây, do ảnh hưởng của dịch COVID-19, nhu cầu sử dụng các phần mềm hội họp trực tuyến tăng cao, từ học sinh, sinh viên, nhân viên văn phòng, thậm chí cả nhân viên chính phủ. Đây cũng là lý do tin tặc tích cực nhắm mục tiêu tấn công vào những dịch vụ này.

Theo: Nhẫn Bùi

Nguồn: techsignin.com