Mã độc Kaiji mới nhắm vào thiết bị IoT thông qua hình thức tấn công brute-force SSH

Nhóm nghiên cứu tại Intezer Labs và chuyên gia bảo mật MalwareMustDie vừa phát hiện mã độc Kaiji, một biến thể mới của phần mềm độc hại. Kaiji được tạo ra nhằm xâm nhập vào các thiết bị IoT, sau đó lạm dụng hệ thống thực hiện những cuộc tấn công từ chối dịch vụ phân tán (DDoS).

Mã độc Kaiji được cho là có nguồn gốc từ Trung Quốc, có cơ chế hoạt động rất khác với những loại phần mềm độc hại IoT đang phổ biến hiện nay vì được viết bằng ngôn ngữ lập trình Go, không phải C hay C++ (hai ngôn ngữ mà phần lớn những mã độc IoT hiện nay được mã hóa). Theo các chuyên gia, mã độc viết bằng ngôn ngữ Go rất hiếm, không phải do chúng không hiệu quả mà bởi vì hiện có rất nhiều dự án C hoặc C++ phổ biến, có sẵn miễn phí trên GitHub và các diễn đàn hacker giúp thiết lập hệ thống botnet IoT một cách dễ dàng.

Mã độc Kaiji có cấu tạo đặc biệt, chuyên lây nhiễm các hệ thống máy chủ hoạt động trên nền tảng Linux và những thiết bị IoT, sau đó lạm dụng chúng để khởi động các cuộc tấn công từ chối dịch vụ phân tán (DDoS). Ngày nay, rất ít người dành thời gian mã hóa botnet từ đầu. Phần lớn các botnet IoT hiện nay được ghép giữa các thành phần và module khác nhau, lấy từ nhiều chủng và kết hợp thành các biến thể mới trên nền tảng mã bonet cũ.

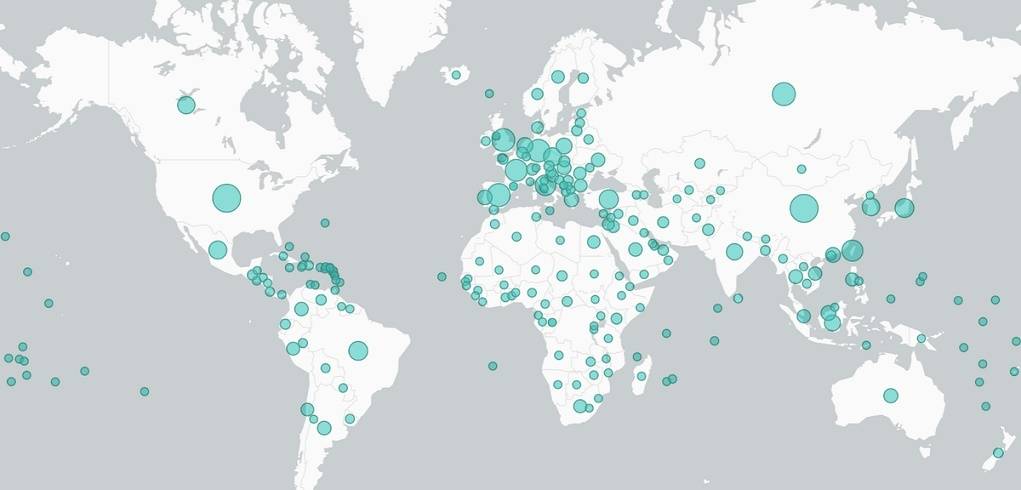

Theo các chuyên gia bảo mật, mã độc Kaiji đã xuất hiện và từng bước lây lan trên toàn cầu. Paul Litvak, nhà nghiên cứu tại Intezer cho biết hiện tại botnet chưa thể tấn công vào máy chủ và các thiết bị IoT, kể cả khi hệ thống chứa lỗ hổng chưa vá. Thay vào đó, botnet Kaiji chỉ nhắm vào các tài khoản root, thực hiện các cuộc tấn công brute-force (thử mọi cách kết hợp mật mã để bẻ khóa thiết bị) trên các thiết bị IoT và máy chủ Linux bị lộ cổng SSH trên mạng Internet.

Chỉ những tài khoản root bị nhắm mục tiêu vì botnet cần quyền root vào các thiết bị bị nhiễm, từ đó thao túng các gói mạng thô (raw network packet) để thực hiện các cuộc tấn công DDoS. Sau khi có quyền truy cập vào tài khoản root của thiết bị, mã độc Kaiji sẽ sử dụng theo ba cách: thực hiện các cuộc tấn công DDoS, thực hiện tấn công brute-force trên các thiết bị lộ cổng SSH và thứ ba là đánh cắp tất cả khóa SSH cục bộ, sau đó lây nhiễm trên những thiết bị mà tài khoản root đó từng quản lý.

Theo Litvak, loại botnet này có khả năng thực hiện 6 hình thức tấn công DDoS khác nhau và vẫn đang trong quá trình hoàn thiện. Chuyên gia bảo mật giải thích mã của botnet này thiếu một số tính năng khi so sánh với những bonet khác đang phổ biến. Cụ thể, dòng mã vẫn chứa chuỗi demo nhưng module rootkit xuất hiện quá nhiều lần, làm bộ nhớ bị quá tải khiến thiết bị gặp sự cố. Mặt khác, máy chủ chỉ huy và điều khiển Kaiji cũng thường bị ngoại tuyến khiến thiết bị bị nhiễm bị mất kiểm soát, dễ bị thao túng bởi những botnet khác.

Hiện tại mã độc Kaiji vẫn chưa thực sự đáng lo ngại nhưng các chuyên gia cảnh báo nó có thể trở nên nguy hiểm hơn trong tương lai. MalwareMustDie và Litvak cho biết họ vẫn đang theo dõi sự phát triển của Kaiji. Cả hai nhà phát triển đều nghĩ botnet này bắt nguồn từ một nhà phát triển Trung Quốc vì trong mã chứa nhiều từ được viết bằng tiếng Anh nhưng phiên âm từ thuật ngữ Trung Quốc.

Kaiji đang là botnet IoT mới nhất trên nền tảng mã độc IoT nhưng đã phát triển theo chiều hướng khá thú vị trong suốt vài tháng gần đây. Trước đây các botnet có khả năng lây nhiễm từ 100.000 hoặc 500.000 thiết bị nhưng hiện tại đa số botnet IoT hiếm khi xâm nhập quá 20.000 thiết bị.

Mặt khác, do sự phổ biến của các bộ botnet nguồn mở, hiện có hàng trăm botnet hoạt động mỗi ngày, toàn bộ đều lây nhiễm và kiểm soát cùng một lượng thiết bị IoT nhất định. Vì vậy, thị trường botnet IoT hiện đang bị phân mảnh, chia thành nhiều nhóm nhỏ thay vì nguyên cụm lớn như trước.

Theo báo cáo từ phòng nghiên cứu Black Lotus của CenturyLink, một trong những botnet lớn nhất hiện nay là botnet Mozi, đã lây nhiễm thành công hơn 16.000 thiết bị trong vòng bốn tháng qua. Một số botnet đáng chú ý khác gần đây bao gồm chủng phần mềm độc hại Hoaxcalls, Mukashi và dark_nexus.

Theo: Nhẫn Bùi

Nguồn: techsignin.com