Microsoft vá lỗi không đúng cách khiến tất cả chương trình bên thứ ba có nguy cơ bị tấn công

Microsoft đã sơ sót trong việc khắc phục lỗ hổng trên API chính thức hồi tháng 7/2019, vì vậy tất cả chương trình, phần mềm được viết theo tiêu chuẩn của hãng đều có nguy cơ bị tấn công.

Hình thức tấn công đảo ngược RDP (Reverse RDP Attack) là hệ thống máy khách bị tấn công do khai thác lỗ hổng Path Traversal (hay còn gọi là Directory Traversal), cho phép tin tặc truy cập từ xa vào máy chủ thông qua RDP (Remote Desktop Protocol – Giao thức Điều khiến Máy tính) của Microsoft.

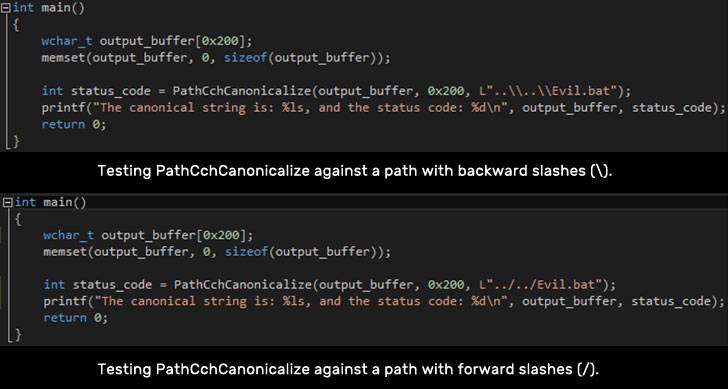

Dù Microsoft đã vá lỗ hổng CVE-2019-0887 từ tháng 7/2019, nhưng các nhà nghiên cứu phát hiện vẫn có thể “qua mặt” bản vá bằng cách thay thế dấu gạch chéo ngược () trong đường dẫn bằng dấu gạch chéo thông thường(/).

Microsoft đã thừa nhận sửa lỗi không đúng cách và vá lại lỗ hổng trong bản cập nhật tháng 2/2020, với tên mã mới là CVE-2020-0655.

Nhà nghiên cứu từ Check Point cho biết trước đây Microsoft giải quyết vấn đề bằng cách thêm một giải pháp khác trong Windows, trong khi bản chất của vấn đề lại bị bỏ qua, hàm API “PathCchCanonicalize” không thay đổi.

Rõ ràng, cách giải quyết cũ hiệu quả với máy khách RDP tích hợp trong các hệ điều hành Windows. Thế nhưng bản vá không đủ an toàn để bảo vệ những hệ thống máy khách RDP của bên thứ ba chống lại những cuộc tấn công tương tự.

“Chúng tôi thấy rằng tin tặc không chỉ có thể vượt qua bản vá của Microsoft, mà còn có thể vượt qua mọi bước kiểm tra chuẩn tốt nhất của Microsoft”, Eyal Itkin, nhà nghiên cứu của Check Point chia sẻ.

Các cuộc tấn công Path Traversal xảy ra khi một chương trình chấp nhận tập tin làm đầu vào nhưng không thể xác minh được. Nhờ vào đó, tin tặc có thể lưu tập tin ở bất kỳ vị trí nào được chọn trên hệ thống đích, từ đó làm lộ nội dung của tập tin bên ngoài thư mục gốc của ứng dụng.

“Máy tính bị nhiễm phần mềm độc hại từ xa có thể chiếm bất kỳ máy khách nào đang cố gắng kết nối với nó. Ví dụ: một nhân viên IT cố gắng kết nối từ xa với máy tính của công ty đã bị nhiễm mã độc thì loại mã độc này sẽ có thể tấn công tới máy tính của nhân viên đó”, các nhà nghiên cứu mô tả.

Lỗ hổng đã được phát hiện từ năm ngoái và một nghiên cứu nữa hồi tháng 8 cho thấy nó cũng ảnh hưởng đến nền tảng ảo hóa phần cứng Hyper-V của Microsoft.

Lỗ hổng Path Traversal vá không đúng cách

Nguyên nhân bản vá hồi tháng 7 có thể bị vượt qua nằm ở chức năng chuẩn hóa đường dẫn “PathCchCanonicalize”, vốn có công dụng “vệ sinh” đường dẫn tập tin. Vì vậy, lỗ hổng này cho phép tin tặc đồng bộ hóa clipboard giữa máy khách và máy chủ, sau đó cài những tập tin bất kỳ vào các đường dẫn tùy ý trên máy khách.

Nói cách khác, nếu sử dụng tính năng chuyển hướng clipboard khi máy khách đang kết nối với máy chủ RDP đã bị xâm nhập, máy chủ có thể sử dụng clipboard RDP được chia sẻ để gửi tập tin đến máy khách và thực thi mã từ xa.

Dù ban đầu các nhà nghiên cứu của Check Point xác nhận “bản sửa lỗi phù hợp với mong đợi ban đầu”, nhưng có vẻ như bản vá làm phát sinh những vấn đề như: bản vá có thể bị qua mặt bằng cách thay thế dấu gạch chéo ngược (ví dụ: filetolocation) trong đường dẫn bằng dấu gạch chéo thường (ví dụ: file /to/location).

Theo Itkin, có vẻ như PathCchCanonicalize, chức năng được đề cập trong hướng dẫn thực hành của Windows về cách chuẩn hóa đường dẫn, đã bỏ qua các ký tự gạch chéo về phía trước. Chúng tôi đã xác minh việc này bằng cách thực hiện kỹ thuật đảo ngược của Microsoft, và phát hiện tính năng này phân chia đường dẫn đến những phần khác nhau bằng cách tìm kiếm ‘’ and ignoring ‘/.

Các chuyên gia bảo mật cho biết họ đã tìm thấy lỗ hổng khi thử kiểm tra máy khách Remote Desktop của Microsoft cho Mac. Máy khách RDP này không được kiểm tra trong phân tích ban đầu phát hành năm ngoái. Tuy vậy, bản thân máy khách RDP trên macOS lại không bị ảnh hưởng bởi lỗ hổng CVE-2019-0887.

Check Point cảnh báo rằng lỗ hổng chưa được khắc phục tác động đến chức năng làm sạch đường dẫn của Windows, có nguy cơ ảnh hưởng nghiêm trọng đến nhiều sản phẩm phần mềm khác.

“Microsoft đã sơ sót trong việc khắc phục lỗ hổng trên API chính thức của hãng, vì vậy tất cả chương trình được viết theo tiêu chuẩn của Microsoft sẽ dễ bị tấn công theo đường dẫn. Chúng tôi muốn các nhà phát triển biết được mối đe dọa này để kiểm tra lại các chương trình của họ và tự phát hành bản vá”, Omri Herscovici, đại diện Check Point khuyến cáo.

Theo: Nhẫn Bùi

Nguồn: techsignin.com